Nezanesljiva komunikacija: 9 načinov, da poslušate na telefonu

Življenje Tehnologije / / December 19, 2019

JET-Us

Sim kartica JET zagotoviti varno in neomejeno komuniciranje po vsem svetu.

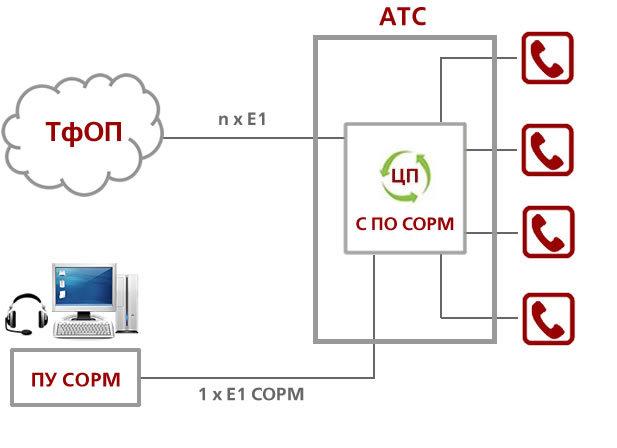

1. SORM - uradno prisluškovanje

Najbolj očiten način - na uradno prisluškovanje s strani vlade.

V mnogih državah so potrebne telefonske družbe, da zagotovi dostop do linije prestreženih telefonskih kanalov pristojnim organom. Na primer, v Rusiji, v praksi je to storjeno tehnično pomočjo SORM - sistemu strojne opreme za zagotavljanje funkcije iskanja poslovanja.

Vsak upravljavec mora biti nameščen na vašem PBX integriran modul SORM.

Če izvajalec ni nastavljen na opremo PBX za prisluškovanje telefonov vsem uporabnikom njegovega dovoljenja, v Rusiji pa bo preklicana. Podobni programi delujejo v skupnem prisluškovanje Kazahstan, Ukrajina, Združene države Amerike, Združeno kraljestvo (Prestrezanje Posodobitev programa, Tempora) In v drugih državah.

Korupcija javnih uslužbencev in zaposlenih v varnostnih služb je dobro znana. Če imajo dostop do omrežja v "načinu boga", da je za doplačilo lahko tudi dobil. Kot v vseh državnih sistemov, v Ruski SORM - velik nered in tipično rusko nepazljivosti. Večina tehnikov dejansko ima zelo

nizke kvalifikacijeTo vam omogoča, da nezakonito povezati s sistemom nevede sami posebne storitve.telekomunikacijski operaterji nimajo nadzora nad tem, kdaj in kdo naročnikov poslušate na SORM linij. Operater ne preverja, ali je določen uporabnik mikrofone sodišče kazen.

"Meni neka kazenski postopek na preiskavo organizirane kriminalne združbe, ki navaja 10 sob. Moraš poslušati nekoga, ki nima zveze s to preiskavo. Pravkar ste končali s te številke in reči, da imate pravočasne informacije o tem, kaj je tista število vodij kriminalne združbe ", - pravijo ljudje v znanje z mesta "Agentura.ru".

Tako, s pomočjo SORM lahko poslušate vsem na "pravna". Tukaj je zaščiten priključek.

2. Prisluškovanje operater

Cellular operaterji na splošno, brez kakršnih koli težav, ki si ogledujejo seznam klicev in gibanja zgodovine mobilni telefon, ki je registriran na različnih baznih postaj v fizični lokacija. Da bi dobili snemanje klicev, kot tajne službe, upravljavec mora povezati s sistemom SORM.

na Rusije novi zakoni Izvajalci so dolžni voditi evidenco o vseh pogovorov članov, od šestih mesecev do treh let (točen izraz je zdaj se strinjam). Zakon stopi v veljavo leta 2018.

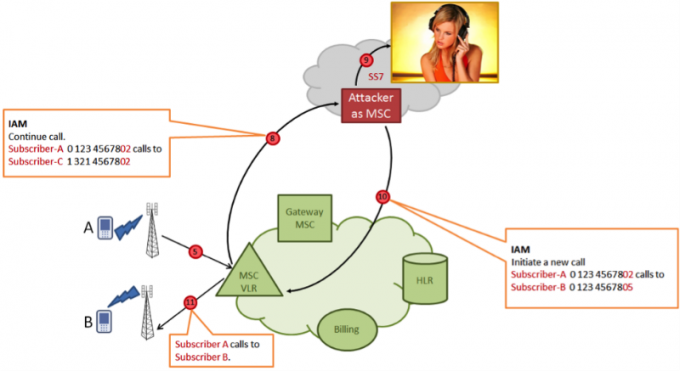

3. Priključitev na SS7 na signalizacijo omrežja

Poznavanje število žrtev lahko poslušate na telefon, povezan v omrežje prek mobilnega operaterja Ranljivosti SS7 signalizacijski protokol (Signalizacije № 7).

Varnostni strokovnjaki opisujejo to tehniko na tak način.

Napadalec priključi SS7 signalizacijo omrežju, v kateri kanali pošilja režijske sporočilo Pošlji Routing Info Za SM (SRI4SM), kar kaže na telefonsko številko parametra napadla naročnika A. V odgovor na domačem omrežju napadalca naročnika A pošlje nekaj tehničnih podatkov: IMSI (International Subscriber Identity) in MSC stikalo naslov, ki je trenutno služijo naročnik.

Nato napadalec s sporočilom vstavite Subscriber Data (ISD) uvaja bazo podatkov VLR je updated naročnik profil spreminja v njem naslov sistem zaračunavanja za reševanje lastne, psevdobillingovoy sistemi. Potem, ko je napadel stranka naredi odhodni klic, se izkaže stikalo namesto dejanske sistem zaračunavanja na napadajo sistem, ki omogoča direktiva stikalo preusmeriti klic na tretjo osebo, spet pod nadzorom napadalec. Na tej tretji stranki konferenčni klic se je dogajalo od treh naročnikov, od katerih sta dva v realnem (klicateljev A in poklican B), in tretji napadalec nepooblaščeno vgrajeni in lahko poslušate in zapis pogovor.

Vožnja deluje. Strokovnjaki pravijo, da je razvoj SS7 signalizacijo omrežje ni bilo zgrajeno za zaščito pred takimi napadi mehanizmov. Posledica je bila, da je ta sistem in tako pokriti in zaščiteni pred zunanjimi povezavami, ampak v praksi, lahko napadalec najti način, da se pridružijo signalno omrežje.

Ki jih je SS7 omrežje, se lahko povežete kjerkoli na svetu, na primer v revni afriški državi - in boste dobili dostop do stikala na vse gospodarske subjekte v Rusiji, Združenih državah Amerike, Evrope in drugih držav. Ta način omogoča, da poslušate na katerikoli telefon na svetu, tudi na drugi strani sveta. Intercept dohodni SMS koli telefon opraviti tudi osnovne, kot tudi prenos bilance preko USSD-zahtevo (za več podrobnosti glej govor Puzankova Sergej in Dmitrij Kurbatov na hekerski konferenci PHDays IV).

4. Povezovanje s kablom

Dokumenti Edward Snowden je postalo znano, da so obveščevalne agencije niso le "uradno" poslušati telefonske komunikacije preko stikala pa povezani neposredno vlakenSnemanje ves promet v celoti. To vam omogoča, da poslušate tujih operaterjev, ki ne dajejo poslušanje uradno vgradnjo opreme na njihovih borzah.

To je verjetno precej redka praksa mednarodnega vohunstva. Ker PBX v Rusiji in tako povsod je vredno poslušanja opreme, ni treba povezati z vlakninami. Morda bi se tak način uporablja samo za prestrezanje in zajemanje prometa v lokalnih omrežji na lokalnih borzah. Na primer, za snemanje interkom v podjetju, če se izvaja v lokalni PBX ali VoIP.

5. Namestitev Spyware Trojan

Na ravni gospodinjstev, je najlažji način, da poslušate pogovor uporabnikov na mobilnem telefonu na Skype in drugih programov - preprosto namestiti Trojan na svojem pametnem telefonu. Ta metoda je na voljo vsem, ne potrebuje pooblastila obveščevalnih agencij vladnih ali odločitev sodišča.

Overseas organi pregona pogosto kupujejo posebne trojanski, da uporaba nihče znane 0day-ranljivost sistema Android in iOS namestiti programe. Ti trojanci so naročile organi pregona razvoj podjetja, kot so gama skupine (trojanske FinFisher).

Ruski organi pregona naj Trojanci ne smisla, če želite, da priložnost aktivirate mikrofon pametni in zapis, tudi če je uporabnik govorimo o mobilni telefona. V drugih primerih, z prisluškovanje sooča SORM. Zato so ruske posebne storitve ne aktivno izvajati Trojanci. Ampak to je priljubljeno heker orodje za neformalno uporabo.

Žene vohunjenje za svoje može, poslovneži preučevanje dejavnosti konkurentov. V Rusiji je Trojan programska oprema se običajno uporabljajo za prisluškovanje imenu zasebnih strank.

Trojan je nameščen na pametnem telefonu na različne načine: s ponarejenim posodobitev programske opreme prek e-pošto z uporabo lažne, s pomočjo ranljivosti v sistemu Android ali v popularni programski opremi Tip iTunes.

Nove ranljivosti v programih so dobesedno vsak dan, nato pa počasi blizu. Na primer, trojanec namesti prek FinFisher ranljivost v iTunesTo je Apple ni zaprt od leta 2008 do 2011-th. Skozi to luknjo je mogoče namestiti na računalnik žrtve kakršne koli programske opreme iz imena Apple.

Morda, na pametnem telefonu že nastavili Trojan. Vam ne zdi, da je pametni telefon baterija pred kratkim izpraznjen malo hitreje kot običajno?

6. posodabljanje aplikacije

Namesto namestitev posebnega spyware Trojan napadalec lahko naredite več pameten: izberite aplikacijo, ki vam prostovoljno namestite na vaš pametni telefon, nato pa mu dati vsa pooblastila, da imajo dostop do telefonskih klicev, snemanje pogovorov in prenosa podatkov na oddaljeni strežnik.

Na primer, je lahko priljubljena igra, ki je razdeljen skozi "levo" mobilnih imenikov uporabe. Na prvi pogled, običajno igro, ampak s funkcijo prestrezanja in snemanja pogovorov. Zelo priročno. Uporabnik z rokami omogoča program, da gredo na spletu, kjer ga pošlje datoteke za snemanje pogovora.

Druga možnost je, lahko funkcionalnost zlonamerne aplikacije se doda kot nadgradnjo.

7. Ponarejeni bazna postaja

Ponarejeni bazna postaja, ki ima močnejši signal kot realnega BS. Glede na to, da prestreže naročniški prometa in vam omogoča, da manipulira s podatki v telefonu. Znano je, da so lažne bazne postaje, ki ga organi pregona v tujini pogosto uporablja.

V ZDA, modeli false BS imenuje Stingray.

In ne samo organi pregona so z uporabo teh naprav. Na primer, poslovneži na Kitajskem pogosto uporabljajo ponarejene BS za množično pošiljanje neželene pošte na mobilnih telefonih, ki se nahajajo v radiju sto metrov okoli. Na splošno velja, Kitajska proizvodnja "ponaredek sto" dal na tok, tako da je lokalni trgovin ni problem, da bi našli podobno napravo, sestavljeni samo na kolena.

8. taksist femtocelic

miniaturni nizke porabe mobilne postaje, ki prestrezanje prometa iz mobilnih telefonov, ki so v dosegu - V zadnjem času se femtocelic uporabljajo v nekaterih podjetjih. Taka femtocell vam omogoča snemanje telefonskih klicev vse zaposlene v podjetju, preden preusmeri klice na bazno postajo mobilne operaterje.

Zato je za prisluškovanje telefona želite namestiti femtocell ali kramp izvirno femtocell operaterja.

9. Mobilni kompleks za oddaljeno prisluškovanje

V tem primeru, radio antena nameščena v bližini naročnika (delovni razdalji do 500 metrov). Usmerjena antena, povezana z računalnikom, prestreže telefonski signali, po uporabi jo preprosto vzeli.

Za razliko od lažnih femtocelic ali Trojan je zlonamerno uporabniku ni treba skrbeti, da priti na kraj in nastavite femtocell, nato pa ga odstranite (ali odstraniti Trojan, ni sledu taksist).

Zmožnosti sodobnih osebnih računalnikov je dovolj prostora za snemanje GSM signala na veliko število frekvenc, in nato crack šifriranje s pomočjo mavrične tabele (tukaj opis tehnologija Znano enim strokovnjakom Karsten nič).

Če prostovoljno opravljajo univerzalno napako samodejno zbirajo obsežno dokumentacijo o sebi. Edino vprašanje je, kdo bo moral to dokumentacijo. Ampak, če je to potrebno, lahko ga je dobil brez težav.